存取控制是一種保護機制,旨在確保只有經過授權的使用者可以存取資源或執行操作。不當的存取控制實施可能導致安全漏洞,允許未經授權的存取或操作。當攻擊者利用這些漏洞提高自己的權限時,我們稱之為權限升級。

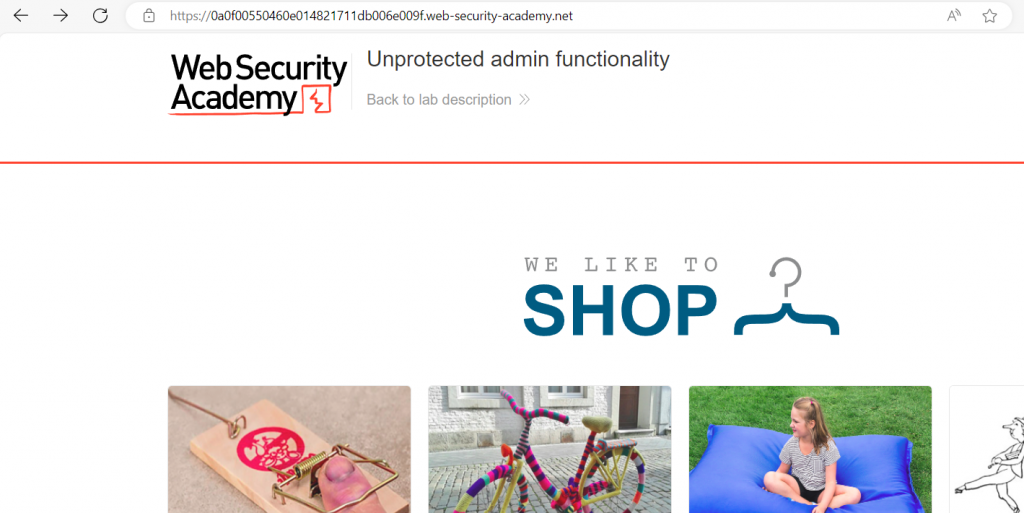

URL中的某些參數,試圖存取未經授權的資源。session ID 被攻擊者攔截,他們可以使用它來模仿一個合法使用者。在最基本的情況下,當網站不對敏感功能實施任何保護時,就會出現垂直特權升級。 例如,管理功能可能從管理員的歡迎頁面連結,但不能從使用者的歡迎頁面連結。 然而,使用者可以透過瀏覽相關的管理員URL來訪問管理功能。

例如,網站可能會在以下URL上託管敏感功能:

https://insecure-website.com/admin

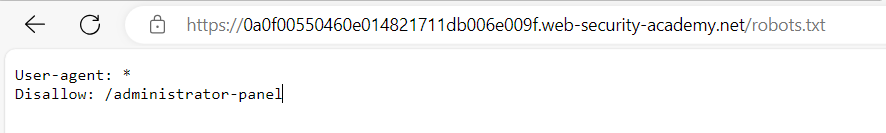

任何使用者都可以訪問,而不只是在使用者介面中具有功能連結的管理使用者。 在某些情況下,管理URL可能會在其他位置披露,例如robots.txt檔案:

https://insecure-website.com/robots.txt

即使URL沒有在任何地方暴露,攻擊者也可以用來字典檔強制執行敏感功能的位置。

打上 /robots.txt 查看

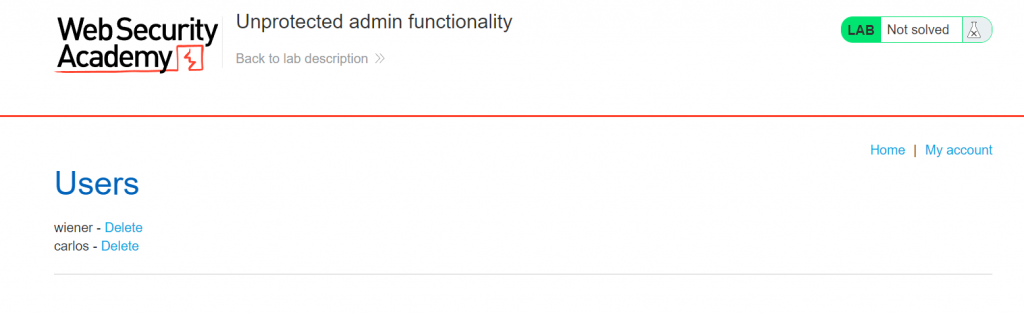

找到 /administrator-panel,在路徑上打吧

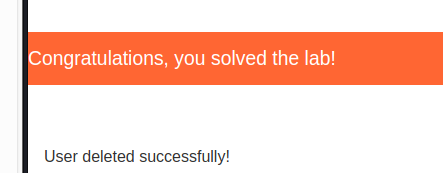

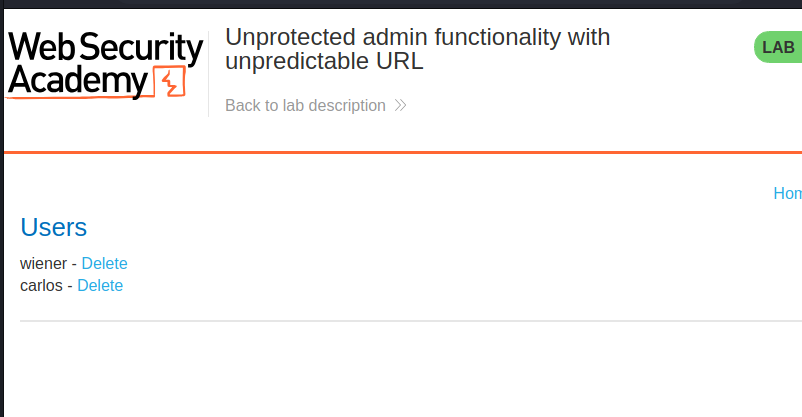

Delete carlos

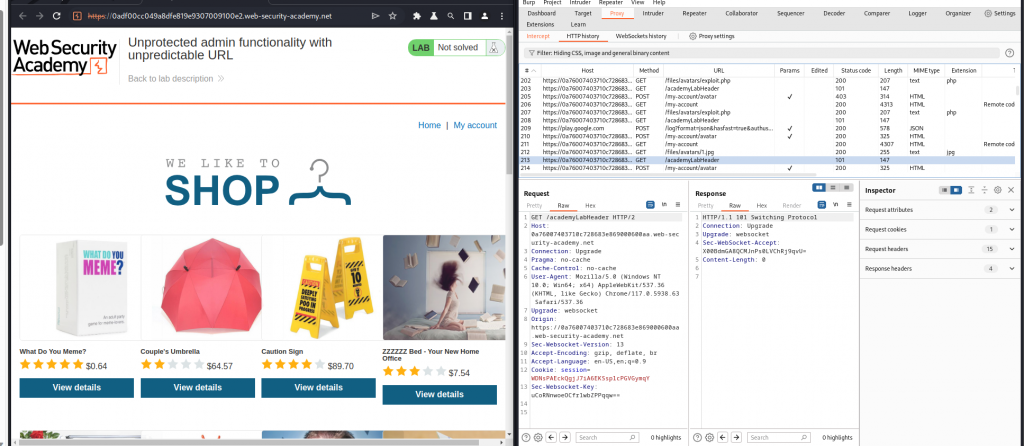

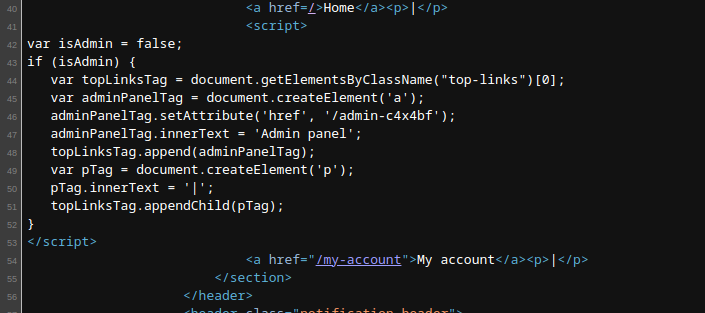

我們看到source code裡面有一些東東

找到了 /admin-c4x4bf

刪除carlos